マルバタイジングとは?

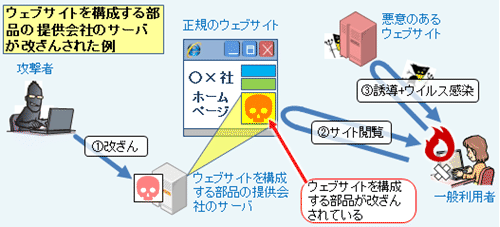

概要 今年度、Proofpointのリサーチャーはを頻繁に報告しています。 しかし、EKは依然としての重要なコンポーネントであり、数多くのユーザーが悪意のある広告を通じてマルウェアに曝されています。 10月末以降は、マルバタイジングによる継続的な攻撃で使用される「DNSChanger EK」[1] の改良されたバージョンを確認しています。 DNSChangerは、標的とするユーザーのウェブブラウザー経由でインターネットルーターを攻撃します。 EK はブラウザーやデバイスの脆弱性ではなく、ユーザーの自宅や小規模オフィス SOHO のルーターの脆弱性を狙います。 ほとんどの場合、DSNChangerは、ChromeブラウザーやWindowsのデスクトップ、およびアンドロイドデバイス経由で攻撃します。 しかし、一旦ルーターが攻撃されてしまうと、オペレーティングシステムやブラウザーの種類に関わらず、そのルーターに接続している全てのユーザーが攻撃とマルバタイジングの危険にさらされます。 ルーター攻撃は次から次へと続き、数日続くマルバタイジング攻撃と関連があるようです。 攻撃パターンと感染連鎖の類似性から、これらの攻撃の背後に潜むアクターが、2015年前半に発生した「CSRF クロスサイトリクエストフォージェリ Soho pharming」の活動にも関わっていると結論づけました [1]。 しかし、弊社はこれらの攻撃の実行に際して、以下のような改良が施されていることを発見しました。 社内アドレス用の外部DNSリゾリューション• 隠ぺいのためのステガノグラフィー• 標的になったルーターを攻撃するために送信されるコマンドのレイアウト• 十数件のルーターエクスプロイトの追加:2015年には55のフィンガープリントだったものが、今では129のフィンガープリントが255のルーターをカバーしています。 可能な場合 36件 、エクスプロイトキットはネットワーク規則を改変し、外部アドレスから管理ポートにアクセスできるようにして、Miraiボットネット攻撃のように、ルーターをさらなる攻撃にさらします [2]• マルバタイジング攻撃チェーンは、アンドロイドデバイスも対象となっています。 攻撃チェーン: 攻撃チェーンは、悪意のある広告をホスティングさせた正規のウェブサイトを通じて、被害者のネットワークを陥れます。 悪意ある広告は、知らない間に正当な広告エージェンシーから配信されています。 図1に攻撃チェーンの全容を示します。 図1:攻撃チェーンの全容図 図2は、この攻撃に捉われたトラフィックの例を示しています。 攻撃分析: デスクトップとモバイルデバイス上でマルバタイジングに遭遇すると、DNSChanger EKにトラフィックを送信します。 この攻撃は、最新版にアップデート済みの、Windowsやアンドロイド向けGoogle Chrome上で確実に実行されたことが確認できました。 DNSChangerは、 を利用して、stun. services. mozilla[. ]com経由で をリクエストし、被害者のローカルIPアドレスを特定します。 被害者のIPアドレスがすでに知られている場合、あるいはローカルIPが攻撃範囲にない場合、サードパーティ広告エージェンシーからの合法的な広告が表示されるデコイパスに移動します。 クライアントがこのチェックにパスすると、被害者には偽の広告が表示されます。 JavaScriptは、PNGファイルのコメントフィールドからHTMLコードを抽出し、被害者をDNSChanger EKにランディングするように仕向けます。 図3 1 に示した画像は、本来の. jpgではなく偽物のPNGファイルです。 図3: DNSChanger EKへのリダイレクトを引き起こすコードが含まれた偽の広告 2016年11月 DNSChanger EK は、STUNリクエスト経由で、再度、被害者のローカルIPアドレスをチェックします。 それから、複数の機能と小さな画像内にステガノグラフィーで隠されたAESキーをロードします。 図4:AESキーを抽出する関数とそれを使用した、フィンガープリントと関連コマンドの解読。 このキーは、フィンガープリントの解読に使用され、フィンガープリントは129のアイテムへと重複排除されます(完全なリストは付録を参照)。 スキャン関数が実行されると、ブラウザーはDNSChanger EKにそれを報告し、DNSChanger EKがルーター攻撃に関する適切な指示を返します。 図6:画像と復号されたAESから抽出した攻撃レイアウト 図7:攻撃コマンドの例 この攻撃は、スキャン段階で検出された特定のルーターモデルによって決定されます。 既知のエクスプロイトがない場合、攻撃はデフォルトの認証情報の使用を試みます。 あるいは、既知のエクスプロイトを利用してルーターのDNSエントリーを改ざんし、可能な場合(129存在するフィンガープリントのうち、36で確認済み)、外部アドレスから管理ポートにアクセスしようと試みます。 このようにして、ルーターを Mirai [2] ボットネットが実行したような追加の攻撃にさらすのです。 図8:解読されたポートマッピングの指示例 図9:DNSChanger EKがトラフィックで捉えた外部TCP 8780へ、テルネット管理ポートをマッピングしようと試みている様子 感染後: このような攻撃 ルーターのDNS記録を書き換える の目的は、必ずしも常に明確ではありません。 今回、その目的の要素を少なくともひとつ判定できました。 信頼できる公開DSNサーバーとこれらの攻撃で識別された悪意あるサーバーの間のDNSレゾリューションの違いを調査した結果、攻撃の目的は、主に以下のような大規模なウェブ広告エージェンシーのトラフィックを盗むことであるとわかりました。 エージェンシー 経由 Alexa ランキング Propellerads onclickads. net 32 Popcash popcash. net 170 Taboola cdn. taboola. com 278 OutBrain widgets. outbrain. com 146 AdSuppy cdn. engine. 4dsply. com cdn. engine. phn. doublepimp. com 362 245 攻撃者は193. 238. 153[. ]10 または46. 166. 160[. ]187に該当するドメインのレゾリューションを図ります。 ドメインによっては、攻撃者はレゾリューションを利用して広告の動作と標的とするウェブサイトを改ざんしたり 例えば、ページの任意の場所をクリックすると、ポップアップがトリガーされるようにするなど 、置き換えを実行したりします。 図10:攻撃によって改ざんされた広告コール 弊社が調査した時点では、これらの攻撃はトラフィックをFogzy a. rfgsi[. ]com とTrafficBrokerに誘導していました。 弊社はこの両社に連絡し、さらなる情報を得て、両社のネットワーク上でトラフィックが盗まれていることを報告しました。 攻撃されたルーターと被害緩和の手順 被害者サイドですでにフィンガープリントのデータと関連ルーター間の明らかな関係がなくなっているため、攻撃されたルーターの完全なリストを提供することはできません。 明らかな関連性は、2015年半ばにDNSChanger EKから削除されており、より深い調査はこの分析の範囲を超えていました。 しかし、エンドユーザーにとって最も安全なアプローチは、全ての既知のエクスプロイトがこのようなエクスプロイトキットに統合されているとみなし、全てのルーターを最新版のファームウェアにアップデートすることです。 弊社は、脆弱なルーターとして新たに複数のルーターを判別しました。 D-Link DSL-2740R• NetGear WNDR3400v3 このシリーズの他のモデルもおそらく脆弱と思われる• DGA4001N• Netgear R6200 Netgear R7000, R6400のゼロデーエクスプロイト[4]とその他の攻撃[6]が最近、他のリサーチャーによって公表されました。 DNSChanager内で、これらのモデルに関連するフィンガープリントを調査しましたが、2016年12月12日の時点では、見つかりませんでした。 それでも、弊社はUS-CERT [5]からの指示に従い、攻撃されたNetgearルーターのウェブサーバーを無効化することをユーザーに強く推奨しています[7]。 近い将来、このエクスプロイトがこのEKに追加されると考えられるためです。 Netgearは、これらの脆弱性の問題を抱えるユーザーに対し、ベータ版のファームウェアを利用可能にしました [9]。 多くの場合、SOHOルーターの遠隔管理機能を無効にするだけで、セキュリティを改善できます。 この場合、攻撃者はネットワーク上のデバイスから有線あるいは無線の接続を試みます。 その結果、攻撃者は遠隔管理機能がオンになっていなくても、ルーター設定を変更できます。 残念ながら、こうした攻撃を回避するための簡単な方法はありません。 ルーターに最新のアップデートを適用することが、エクスプロイトを回避する最善の方法なのです。 この場合に限っては、デフォルトのローカルIP範囲を変えることで、ある程度の回避は可能かも知れません。 しかし、どのソリューションも標準的なSOHOルーターのユーザーが利用する典型的な方法に過ぎません。 そのため、ルーターの製造者にとっては、ハードウェアのシンプルで使いやすいアップデート方法を開発するのは手間がかかるのです。 しかも、広告はウェブパブリッシングエコシステムの重要なコンポーネントだとわかってはいますが、攻撃がマルバタイジングに端を発している場合には、広告をブロックするブラウザーのアドオンがこうした種類の攻撃回避につながることもあります。 結論: 攻撃者がネットワーク上のDNSサーバーをコントロールしてしまうと、ネットワークに接続しているデバイス上で、さまざまな悪意ある行動を実行する恐れが生じます。 これには、銀行の不正取引、中間者攻撃、フィッシング[8]、不正広告、その他さまざまな行為が含まれます。 この場合、攻撃者はDNSChanger エクスプロイトキットを利用して、SOHOネットワークの唯一のDNSサーバー、つまりインターネットルーターを攻撃できるようになります。 一般に、これらの攻撃を回避するには、ルーター製造者が定期的にファームワークにパッチを提供し、ユーザーが定期的にこれらのパッチを適用する必要があります。 ルーターが脆弱な場合、攻撃されてボットネットで利用されてしまうと、ネットワーク上のユーザーだけでなく、ネットワーク外の他のユーザーにも影響が及びます。 ファームウェアのアップデートはユーザーの責任ですが、デバイス製造者もセキュリティを明確にし、アウトセットからべークインしておかなければなりません。 特にSOHOマーケット向けに設計された機器には必要です。 参考 [1] [2] [3] [4] [5] [6] [7] [8] [9] 攻撃されたことを示す痕跡(IOC ドメイン IP コメント modificationserver. com 93. 115. 248 EKの前のマルバタイジング ステップ2 - 2016年12月 expensiveserver. com 46. 21 EKの前のマルバタイジング ステップ 1 - 2016年12月 immediatelyserver. com EKの前のマルバタイジング - 2016年11月 respectsserver. com 217. 220. 127 EKの前のマルバタイジング ステップ 1 - 2016年10月 ad. reverencegserver. com EKの前のマルバタイジング ステップ 2 - 2016年12月 parametersserver. com 93. 115. 102. 10 ~ 24 Rogue DNS サーバー 5. 220. 117 ~ 126 Rogue DNS サーバー 217. 218. 114 ~ 121 Rogue DNS サーバー 93. 115. 194 ~ 244 Rogue DNS サーバー 193. 238. 153. 10 および 46. 166. 160. 187 標的になったトラフィックの代替IP 偽装サーバー) このホストへのトラフィックは、ルーターで改ざんされたDNSエントリーの前兆だと思えます。 pix1. payswithservers. com 192. 168. 1の外部ドメイン pix2. payswithservers. com 192. 168. 1の外部ドメイン pix3. payswithservers. com 192. 168. 178. 1の外部ドメイン pix4. payswithservers. com 192. 168. 1の外部ドメイン pix5. payswithservers. com 192. 168. 1の外部ドメイン pix6. payswithservers. com 192. 168. 137. 1の外部ドメイン pix7. payswithservers. com 10. 1の外部ドメイン pix8. payswithservers. com 192. 168. 100. 1の外部ドメイン pix9. payswithservers. com 10. 1の外部ドメイン pix10. payswithservers. com 10. 1の外部ドメイン pix11. payswithservers. com 192. 168. 1の外部ドメイン pix12. payswithservers. com 192. 168. 254. 1の外部ドメイン pix13. payswithservers. com 192. 168. 1の外部ドメイン pix14. payswithservers. com 192. 168. domain254. com 名前解決なし sub16. domain. com 66. 162. 92に解決 sub17. domain. com 66. 162. n704bcm. n704bcm. n704a3. jpg",140,90,"0",0].

次の