サイバーセキュリティ経営ガイドライン(METI/経済産業省)

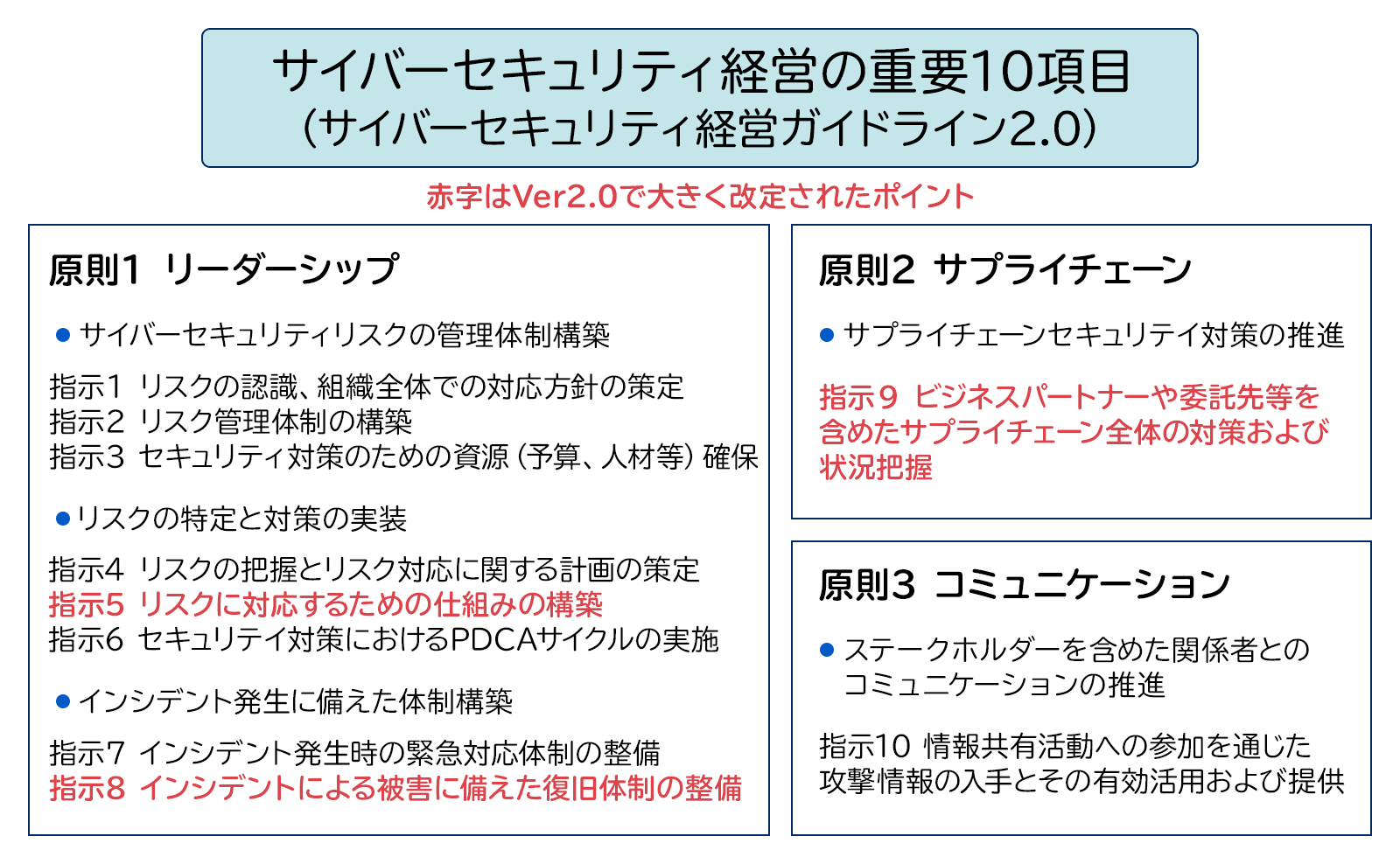

中小企業の情報セキュリティ対策ガイドラインとは? 中小企業の情報セキュリティ対策ガイドラインとは、中小企業で起こりうるサイバー攻撃の内容やそれに対する具体的な対策を盛り込んだ情報セキュリティ対策書です。 情報セキュリティ対策がなぜ重要なのか、どのようなリスクが考えられるかなどの対策の必要性に関する説明から、実践方法まで一通りを知ることができます。 ガイドラインは第一部である経営者編と第二部である管理実践編に分かれています。 第一部では経営者自らが負う責任や取り組みについて詳しく解説しており、情報セキュリティに詳しくない場合にもその重要さについて理解を深め、実践方法を知ることが可能です。 第二部では管理職への指示の出し方や従業員の管理、一人ひとりが守るべき項目チェックなどが細かく記されています。 それぞれの立場に応じてやるべきことを理解できるような構成となっており、このガイドラインを取り入れる企業は年々増加しています。 初版は2009年ですが、改訂版が2016年11月に公開されたのち、2019年3月に第3版が公開され、ダウンロード可能になりました。 企業を脅かすさまざまな脅威 情報セキュリティ対策が重要視されるようになった背景には、企業を脅かすさまざまな脅威が増えてきたことがあります。 情報セキュリティに関する脅威は2009年、2016年、2019年と短期間の間にも大きく変化しており、数年前の情報では新たな脅威に太刀打ちできない状況です。 インターネットを利用したサイバー攻撃やセキュリティの脆弱性をついた情報の流出などの手口も巧妙化しており、それに伴ってガイドラインも改訂を重ねています。 インターネットバンキングやオンラインでのパスワード暗号化登録といった便利なサービスが一般化するにつれ、不正利用やパスワードの偽造、他人のデバイスへの侵入など複雑な手口を使った脅威も増加しています。 数千万円規模の損害賠償が必要になるような顧客情報の流出や企業の信用失墜など、経営に致命的なダメージを与えかねない脅威も少なくありません。 次から次へといたちごっこのように湧いてくる最新の脅威に対応するためには、企業や個人などのユーザーも常に最新の情報に触れ、対策のアップデートを図ることが重要です。 情報セキュリティ対策の不備は企業に大きな損失をもたらす 情報セキュリティ対策を後回しにしてハッキングなどのサイバー攻撃を受けた結果、以下のような不利益を被るおそれがあります。 ・金銭の損失 最も直接的かつ多い事例が、金銭の喪失です。 インターネットバンキングの不正送金やクレジットカードの不正利用などダイレクトなものから、サーバーダウンによるシステム不備によって数日間の営業休止に追い込まれる場合もあります。 また、取引先の機密事項や個人情報が盗まれ、漏洩してしまった場合、多額の賠償金の支払い義務が生じる可能性も少なくありません。 資金繰りにあまり余裕がない中小企業の場合、一度の攻撃で倒産まで追い込まれてしまうことさえあるのです。 ・顧客の損失 金銭以上に取り返すことが困難なのが信用の失墜です。 一度でも取引先や顧客に関する情報漏洩を起こしてしまった場合、社会的な評価も株価も大暴落してしまう場合があります。 社会的信用を回復するには長い時間と努力が必要です。 事故後しばらくは取引先や顧客からの受注が激減する可能性もあり、その期間を耐え抜く体力がなければ事業を継続することは困難になるでしょう。 ・業務の損失 日常的に使用しているシステムから情報が漏洩した場合、原因の調査や対策が完了するまではシステムを停止しなければなりません。 最悪の場合、メールなどを含めたインターネットの一切を停止しなくてはならない可能性も出てきます。 そうなれば当然業務は遅れ、納期遅延や営業機会の損失など多くの業務に支障をきたしてしまい、間接的な金銭や顧客の損失にもつながってしまいかねません。 ・従業員への影響 現場で日々働いている従業員にも深刻な影響を及ぼす可能性は大きいです。 情報漏洩が内部からの不正であれば、「所詮この程度の会社か」と働く意欲を失ってしまったり、全体のモラルが低下することも考えられます。 優秀な従業員が転職してしまうなど、人材の流出や職場環境の悪化は、企業の屋台骨を揺らがせる重大な脅威です。 こうした危機を防ぐためには、事前に情報セキュリティの強化が必要であることは明らかです。 適切に情報セキュリティ対策を行うことによって被る不利益を最小限に抑えることができ、致命的なダメージになる前に防ぐことが可能になります。 現在まで築いてきた多くの顧客やステークホルダーからの信頼、従業員を守ることは新たな顧客を獲得するより重要なことかもしれません。 経営者が認識するべき3原則 ガイドラインでは経営者の立場で行う情報セキュリティ対策について、主に以下の3点を紹介しています。 まず1つめは、経営者自らが情報セキュリティの重要性を理解し、強力にリーダーシップをとって導入を進めることが大切だということです。 管理職や従業員は日々の業務に追われ、現状よりもやらなければならない手順や面倒な作業が増えることが多いセキュリティ対策には消極的な傾向にあります。 経営者がしっかりと音頭をとってセキュリティ対策に取り組めば、自ずと部下も従わざるを得なくなるでしょう。 中小企業の上意下逹のスピードが活かせる性質の分野でもあります。 次に、委託先の情報セキュリティ対策の問題です。 業務の一部をさらに外注や下請けなどに出している場合、情報委託先での漏洩の可能性まで気を配る必要があります。 委託先からの漏洩であっても、情報を渡した委託元が自分の会社であれば責任や風評被害を追うのはその会社です。 業務と情報を委託する先の情報セキュリティ対策がしっかり行われているか、普段からしっかりと確認しておきましょう。 最後に、情報セキュリティに関して普段から関係者とのコミュニケーションを取っておくことです。 情報の取り扱いに関してどのような取り組みをしているのか、有事の際にはどう対応するかなどを顧客や取引先にしっかり説明するためには、経営者自身がきちんと把握している必要があります。 こうした説明責任を果たし、またその通りに実行することで周囲からの信頼を保つことができます。 経営者が行うべき7つの取り組み ガイドラインでは経営者の立場から行う情報セキュリティ対策の取り組みが7つ定められています。 「情報セキュリティに関する組織全体の対応方針を定めること」「予算や人材などを確保すること」「必要と考えられる対策を検討させて実行を指示すること」の3つは初期に必要な取り組みです。 まずは意思決定を下し、現在の業務を圧迫しないよう必要な予算と人材を確保します。 さらに予算を使って有効な対策を検討、実行させ定期的に報告を聞くことで進捗や効果を把握することが可能です。 さらに、「情報セキュリティ対策に関する適宜の見直しを指示すること」「緊急時の対応や復旧のための体制を整備すること」この2つは万が一のことが起きた場合に早期に発見し、被害を最小限にするための手段です。 半期、四半期など定期的な報告とともに対策自体が情報技術の進歩に遅れていないか、緊急時にきちんと具体的な対策が取れるかなどを確認します。 「委託や外部サービス利用の際にはセキュリティに関する責任を明確にする」「情報セキュリティに関する最新動向を収集する」という最後の二つは、情報セキュリティ対策の取り組みをアップデートし続け、新たな脅威を生まないために必要な取り組みです。 これら7つの取り組みは、経営者自身が行うか、または情報システムなどの管理者層に対して指示を行い実施することになります。 管理者に任せる場合もいかにセキュリティ対策が重要であるかを理解させ、一丸となって対策に臨むことが重要です。 管理者層が行う情報セキュリティ対策の進め方 経営者が示す情報セキュリティ対策方針を実行するのは、主に管理職とその部下たちです。 ここからは、管理職以下が対策を実行に移す際のポイントと進め方を解説します。 まずはステップ1「情報セキュリティ5か条」についてです。 情報セキュリティ5か条はガイドラインの柱ともいうべき基本的な対策で、すぐに実行できるものばかりです。 まずはこの5つを完璧にするところから対策を始めましょう。 ステップ2は「5分でできる!情報セキュリティ自社診断シート」です。 ガイドラインに付属の25項目のチェックシートで自社の現状の問題点を知ることができます。 管理職だけでなく、従業員にも配布したり目立つ場所に掲示したりするなど、何らかの方法で情報セキュリティに対する意識を促したいところです。 ステップ3ではこれまでのステップを踏まえ、情報セキュリティポリシーを策定します。 有事の責任分担や情報共有の仕組みづくりなど、継続的に情報セキュリティ対策を実践していくための土台を築くことが必要です。 ステップ4は、PDCAを回して継続的に改善を続けることです。 PDCAは、Plan(計画)、 Do(実行)、 Check(監査)、 Act(問題への対策)の頭文字をとっています。 最初に作った土台が過不足なく稼働しているか、綻びはないかを監査サービスや情報脆弱性診断サービスなども利用しながら定期的にチェックします。 何か不具合があれば対策をたてて、その効果を確認していくことがセキュリティの維持には不可欠です。 情報セキュリティ対策の入り口「情報セキュリティ5か条」 ガイドラインでは「情報セキュリティ5か条」を企業の規模に関係なく、必ず実行するべき対策として紹介しています。 「情報セキュリティ5か条」とは、OSやソフトウェアを常に最新の状態にすること、ウイルス対策ソフトを導入すること、パスワードを強化すること、共有設定を見直すこと、脅威の手口を知ることの5つを指します。 どれも思い立ったらすぐに実行することができる簡単な対策ですが、情報を盗聴しようとする脅威に対しては大変有効なものばかりです。 個々のパソコンのアップデートや推測されにくいパスワードの設定、攻撃の手口を知ることなどは従業員それぞれに意識をしてもらう必要があります。 印刷して従業員に配布したり、オフィスに掲示するなどして活用しましょう。 自社の現状を把握「5分でできる!情報セキュリティ自社診断」 ガイドラインに付属の「5分でできる!情報セキュリティ自社診断」を使えば、自社の問題点を知ることができます。 25の設問に、はい・いいえで答えるだけで、自社の現在のセキュリティレベルを把握することが可能な便利な診断です。 設問は基本的対策、従業員としての対策、組織としての対策に分かれているため、従業員に関わる項目は上記の5カ条とともに配布し、回収してみるのも良いでしょう。 正直に診断した結果、高得点を取れていない場合は「情報セキュリティハンドブック」を活用してルール化し、全員に周知を徹底することで情報セキュリティ対策への意識向上につなげることが必要です。 リスクを最小限にする「情報セキュリティポリシーの策定」 情報セキュリティポリシーをまとめるうえでの考え方やポイントも、ガイドラインに紹介されています。 情報資産管理台帳の作成から始まり、リスクの値の算定、情報セキュリティ対策の決定後に情報セキュリティポリシーの策定をするというのが大まかな流れです。 ポリシーを策定する時には、自社に適合したポリシーにすることが大切です。 大手企業のセキュリティポリシーなどをそのまま利用しても、自社の状況に合っていなければ無意味なものでしかありません。 また、情報セキュリティといってもいろいろあり、全てを対策するには時間がかかります。 自社の扱うあらゆる情報のうち、漏洩や不正利用された時のリスクがより大きなものから対策を定めましょう。 ガイドラインに沿って対策を進めてみては? 中小企業の情報セキュリティ対策ガイドラインに書かれている内容は、企業経営者と情報セキュリティ対策の管理担当者の双方にとってとても有益な情報ばかりです。 ネット上の攻撃によって起こった過去の被害事例や対策の立案、点検の具体的なやり方など、悩んだ時に参考になるような多くの事例や有益な情報コラムも掲載されています。 情報の取り扱いに関する世間の意識は年々高まっており、企業が情報セキュリティ対策をすることは当たり前の時代になっています。 致命的なダメージを受ける前に対策をしておかなければ、多くのものを失ってしまうことにもなりかねません。 この機会に、ガイドラインをもとにして自社の情報セキュリティ対策を進めてみてはいかがでしょうか。

次の